作者/来源:新睿云小编 发布时间:2019-10-30

当我们使用电脑的时候或许都有这样的小尴尬,磁盘里存了些秘密文件不为人知。,或者不想让人知道。恩比如,你存了些“艺术的小电影”当别人用你电脑的时候那得多尴尬呢!本次新睿云小编跟你分享一个给硬盘加密的好办法。

相对电脑的数据进行因此与保护,不想让别人看到你的文件相关数据,其中包含(文件目录结构、文件名)。其实我们大可不必下载各种各样的相关数据保护软件,Windows上自带的BitLocker就很不错!

当然不仅仅限于Windows,本文也包含linux相关硬盘加密教程,只有你想不到的加密方式,就没有做不到的加密方式。

一、Windows上磁盘加密

BitLocker驱动器加密是Windows的一种数据保护功能,通过加密整个驱动器来保护数据,其目标是让Windows用户摆脱因电脑硬件丢失、被盗而导致由数据失窃或泄漏构成的威胁。

BitLocker加密技术能够同时支持FAT和NTFS两种格式,可以加密电脑的整个系统分区,也可以加密可移动的便携存储设备,如U盘和移动硬盘等。BitLocker使用AES(高级加密标准/Advanced Encryption Standard)128位或256位的加密算法进行加密,其加密的安全可靠性得到了保证,通常情况下,只要用户的密码有足够强度,这种加密就很难被破解。

1、整个磁盘加密

相对来说对一个磁盘进行BitLocker加密的方法很简单,只要打开资源管理器在想要加密的硬盘上单机右键,选择启动BitLocker就可以了。在“控制面板”-“系统和安全”-“BitLocker驱动器加密”里也可以启用和管理加密。

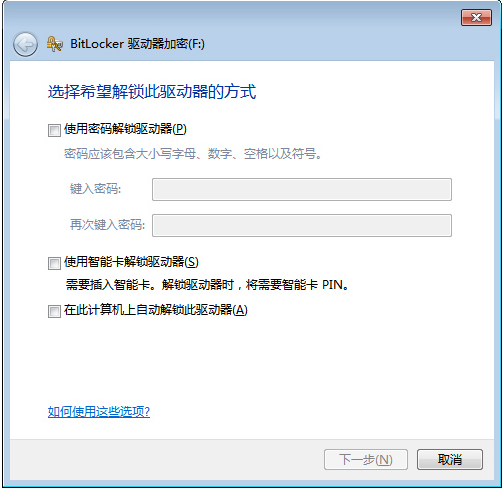

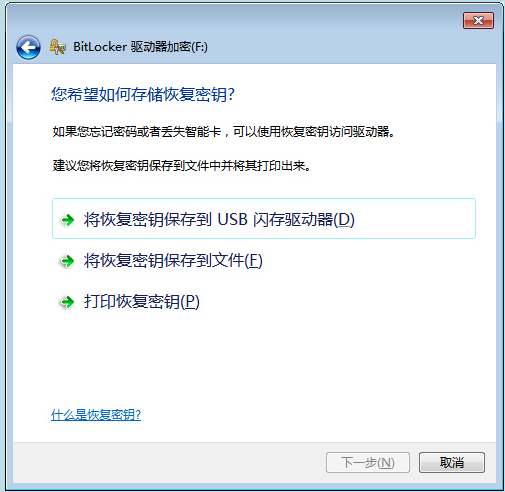

用户点击“启用BitLocker”按钮之后,你将要在新弹出的窗口中设置加密驱动器密码,输入完成后点“下一步”然后选择保存恢复密钥的地方。

一般说来恢复密钥存放在USB闪存驱动器或打印出来中安全系数较好,因为那样的话,加密驱动器与恢复密钥分离保管,安全性较好,如果将恢复密钥保存在硬盘中,有可能会被第三方工具软件扫描获取到。

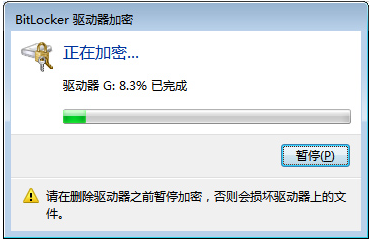

之后BitLocker就开始对整个驱动器进行加密,BitLocker对于驱动器的加密解密耗时较长,用户需要等待相当长的时间。

加密完成之后,可以看到原先的磁盘图标上多了一把锁,此时表示驱动器已经加密完成。

2、加密U盘和移动硬盘

此外,BitLocker还提供BitLocker To Go功能专门用于加密移动存储设备如U盘,移动硬盘等,其加密解密和本地驱动器一样简单易用。

当在电脑上插入一个U盘之后,在“控制面板”-“系统和安全”-“BitLocker驱动器加密”里可以“启用BitLocker”功能,进入加密界面之后会发现与之前进行的本地驱动器加密过程完全相同。

此时因为是要加密U盘,所以会看到BitLocker提示用户将恢复密钥保存到电脑本地文件或打印,一般选择保存在本地一个位置即可。加密完成之后,查看计算机中的所有驱动器时,就会看到刚刚的U盘上多了一把钥匙,此时表示该驱动器已经被加密。

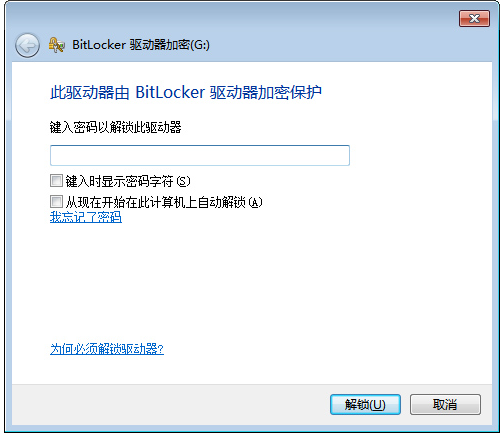

加密完成之后,U盘的磁盘图标上多了一把锁,此时表示U盘已经加密完成。之后如果将U盘取出然后再次插入U盘,会出现输入密码的提示,只有输入正确的密码才能够打开U盘。

3、加密目录

很多用户不想将整个磁盘都加密,想只加密一个文件夹或文件。虽然BitLocker不支持文件夹的加密,但可以采用一种变通的方法来实现文件夹或文件的加密。

加密的思路很简单,利用VHD功能在系统中创建一个虚拟的硬盘,然后用BitLocker加密,以后即可将我们的隐私文件保存在这个“加密磁盘”中。

VHD是微软Virtual PC 虚拟的磁盘文件,在Windows系统中可以单独创建和挂载VHD,其使用方法是:

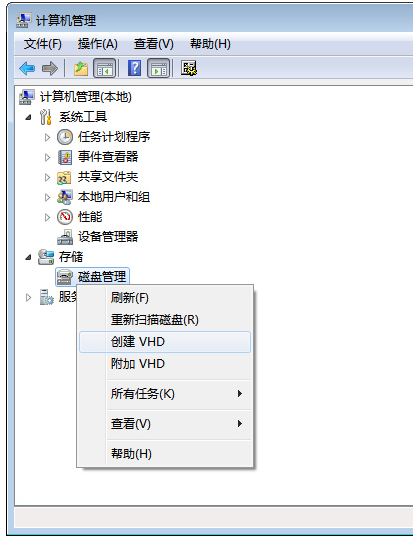

右键点击“计算机”选择“管理”,在“计算机管理”中我们点击“磁盘管理”,右键选择“创建VHD”。这里点击“浏览”或输入我们要创建的VHD的路径,确定后填入虚拟硬盘的大小,大小可以根据硬盘可用空间和自己的需求来决定,其他的可以选择默认。确定后,系统便会开始创建一个新的磁盘。

刷新磁盘管理页面,可以看到一个属性显示为“未知”的磁盘。右键点击未知磁盘,选择“初始化磁盘”,格式用默认,点确定。这时候我们看到,未知磁盘已经变成基本和联机状态了。

右键点击未分配区域,选择“新建简单卷”,出现对话框,一直点下一步直到完成,显示一个新加卷,到这里,我们创建VHD的步骤就完成了。

至此,这个VHD虚拟磁盘已经创建完成了,我们再使用上面加密驱动器的方法对其进行BitLocker加密即可。

二、Linux加密磁盘的通用办法

数据的安全,保密性在现在的生活中显得越来越重要。随着数字化的时代的来临,越来越多的数据被数字化,特别是更多有关于我们隐私的数据在不断生成,甚至还有我们需要离线保存的密钥等。而且通常我们使用磁盘,USB 闪存,SD 卡等存储介质进行存储,即便我们已经离线存储,仍然不能保证该存储介质不会丢失,如果丢失那么对于我们来说有可能是灾难性的事件。因此对这些离线存储的重要数据,再次进行进行加密是非常有必要的,本文将告诉你如何加密你的移动存储介质。

在此之前先介绍一下 LUKS:

LUKS (Linux Unified Key Setup)是 Linux 硬盘加密的标准。 通过提供标准的磁盘格式,它不仅可以促进发行版之间的兼容性,还可以提供对多个用户密码的安全管理。 与现有解决方案相比,LUKS 将所有必要的设置信息存储在分区信息首部中,使用户能够无缝传输或迁移其数据。

1. 环境

OS: Gentoo

Kernel: 4.9.95

tools: cryptsetup

2. 内核配置

通常来说,大部分发行版的内核都已经配置了相关的加密部分,因此非 gentoo 用户可以跳过此部分

配置 device mapper 和 crypt target

[*] Enable loadable module support

Device Drivers --->

[*] Multiple devices driver support (RAID and LVM) --->

<*> Device mapper support

<*> Crypt target support

配置加密 API

[*] Cryptographic API --->

<*> XTS support

<*> SHA224 and SHA256 digest algorithm

<*> AES cipher algorithms

<*> AES cipher algorithms (x86_64)

<*> User-space interface for hash algorithms

<*> User-space interface for symmetric key cipher algorithms

编译新内核并配置应用,然后重启

# make -j9 && make modules_install && make install

3. 安装软件

通常的发行版已经预装了该软件包,可以直接使用,下面是 Gentoo 的安装方法

# emerge --ask sys-fs/cryptsetup

4. 创建加密分区

注意,该操作会清空你选择分区或设备上的所有数据,请谨慎操作,输入大写的 YES 确认

# cryptsetup -s 512 luksFormat /dev/sdd

WARNING!

========

This will overwrite data on /dev/sdd irrevocably.

Are you sure? (Type uppercase yes): YES

Enter passphrase:

Verify passphrase:

5. 利用 key file 加密分区

除了密码之外,还可以选择使用 key file 解密你的硬盘,也就是相当于一个密钥,当然可以也可以只使用 key file 或者同时使用密码与 key file

5.1 生成随机 key file

# dd if=/dev/urandom of=/root/enc.key bs=1 count=4096

5.2 添加 key file 作为密码之一

# cryptsetup luksAddKey /dev/sdd /root/enc.key

Enter any existing passphrase:

6. 移除解密密码

移除普通密码

# cryptsetup luksRemoveKey /dev/sdd

Enter LUKS passphrase to be deleted: ...

移除 key file 密码

# cryptsetup luksRemoveKey -d /root/enc.key /dev/sdd

注意:千万不要将所有密码移除,至少需要留有一个密码访问设备,移除操作不可撤销

7. 解密与挂载

7.1 密码解密

# cryptsetup luksOpen /dev/sdd myusb

Enter passphrase for /dev/sdd:

7.2 key file 解密

# cryptsetup luksOpen -d /root/enc.key /dev/sdd myusb

7.3 创建文件系统

在挂载使用之前,我们仍然需要对设备创建文件系统才可以使用,可以选择任何你喜欢的文件系统,例如 btrfs,ext4,vfat,ntfs 等

# mkfs.ext4 /dev/mapper/myusb

mke2fs 1.43.6 (29-Aug-2017)

Creating filesystem with 488448 4k blocks and 122160 inodes

Filesystem UUID: 995e172a-2bc6-432c-a60f-2d4d7093e748

Superblock backups stored on blocks:

32768, 98304, 163840, 229376, 294912

Allocating group tables: done

Writing inode tables: done

Creating journal (8192 blocks): done

Writing superblocks and filesystem accounting information: done

7.4 挂载

现在可以像正常分区一样挂载我们的加密分区设备了

# mount /dev/mapper/myusb /mnt/

# df -h

/dev/mapper/myusb 1.9G 5.7M 1.7G 1% /mnt

7.5 卸载挂载点并关闭加密分区

# umount /mnt

# cryptsetup luksClose myusb

8. 总结

在完成整个步骤以后,您现在需要做的就是妥善保管您的加密存储,可采用同样的方式加密多个设备进行备份,因为谁也不能保证这移动设备会不会在什么时候丢掉。