作者/来源:新睿云小编 发布时间:2019-09-06

Active Directory管理器的应用

在Windows Server 2008中,与以前的Windows Server 2003相比,更新了通过安全策略配置的审计子系统功能,并且监视的参数数量增加了53个。在Windows Server 2003中,只有目录服务访问审核策略控制了目录服务事件审核的包含和取消激活。现在,您可以在类别管理审核。例如,Active Directory审核策略分为4个类别,每个类别都配置了特定参数:

-目录服务访问(访问目录服务);

-目录服务更改(目录服务更改);

-目录服务复制(目录服务复制);

-详细目录服务复制。

启用全局审核策略审核目录服务访问时,将自动激活目录服务策略的所有子类别。

Windows Server 2008中的审核系统会跟踪创建,修改,移动和还原对象的所有尝试。已更改属性的先前和当前值以及执行操作的用户的帐户记录在日志中。但是,如果在为属性创建对象时使用了默认参数,则不会记录它们的值。

注意:在Windows Server 2003中,审核仅注册已更改属性的名称。

在Windows Server 2008 R2中,审计是使用以下方法实现的:

- 全球审计政策(GAP);

- 系统访问控制列表(SACL) - 定义将执行审计的操作;

- 计划 - 用于最终形成事件清单。

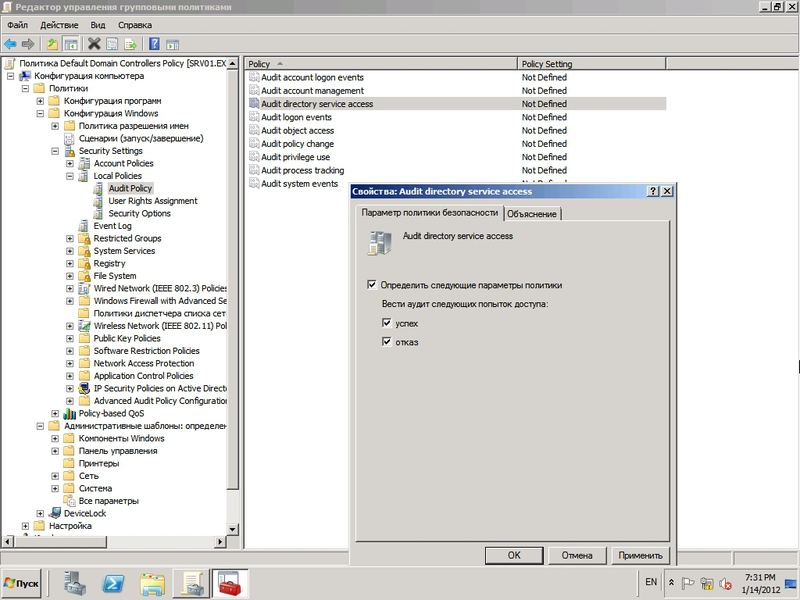

默认情况下,对客户端系统禁用审核;对于服务器系统,Active Directory目录服务子类别处于活动状态;其余部分禁用。要启用全局策略“审核目录服务访问”,您需要调用组策略管理编辑器以转至安全设置/本地策略/审核策略分支,您可以在其中激活策略并设置受控事件(成功,失败)。

图1启用目录服务访问审核策略

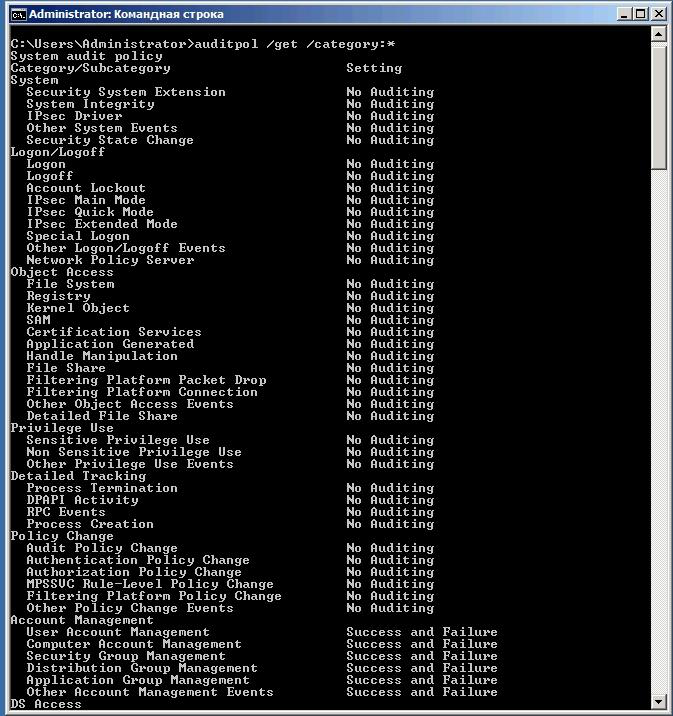

第二种方法是使用auditpol命令行实用程序对其进行配置,获取包含参数集的完整GAP列表。使用auditpol就足以输入命令:

> auditpol /list /subcategory:*

图2我们使用auditpol获取安装列表

激活“目录服务访问”策略:

> auditpol /set /subcategory:"directory service changes" /success:enable

注意:有关该命令的详细信息可以通过以

auditpol / h的形式运行来获取

为了不等待,我们更新域控制器策略:

> gpupdate

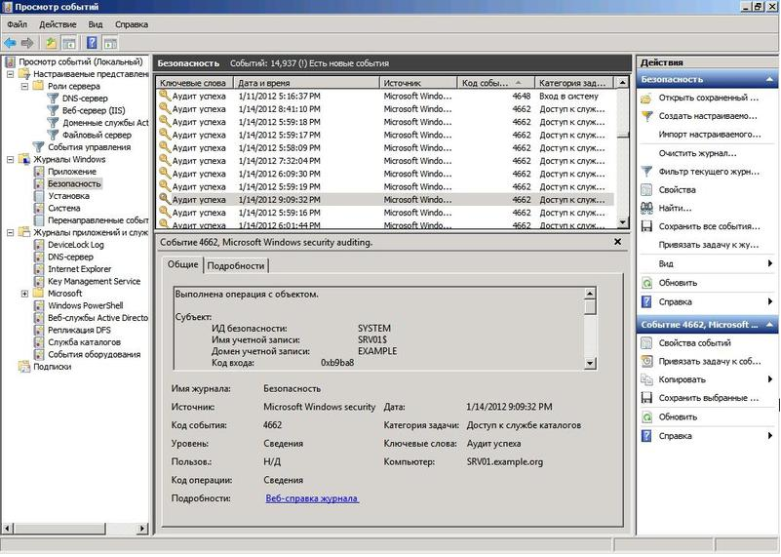

子类别审核策略目录服务访问在安全日志代码4662中生成事件可以使用控制台来查看事件查看器(事件查看器)选项卡安全性- Windows日志。

图3使用事件查看器查看事件

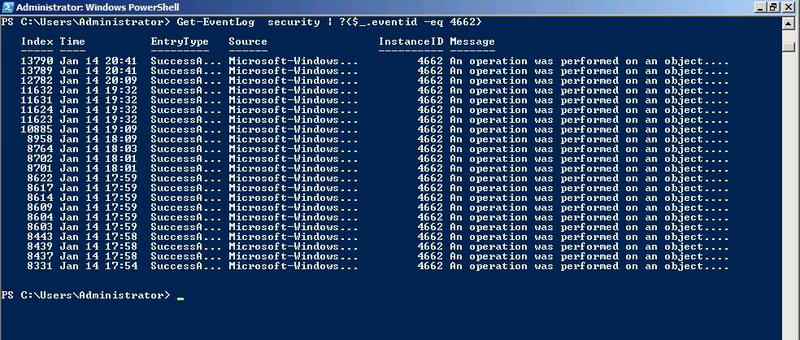

作为查看事件的替代方法,您可以使用PowerShell Get-EventLog cmdlet。例如:

PS> Get-EventLog security | ?{$_.eventid -eq 4662}

注意:Get-EventLog cmdlet可以接受14个参数,允许您按特定条件筛选事件:After,AsBaseObject,AsString,Before,ComputerName,EntryType,Index,InstanceID,List,LogName,Message,Newest,Source和UserName。

图4使用Get-EventLog获取事件列表。

此外,还记录了许多其他事件5136(属性更改),5137(属性创建),5138(取消属性删除)和5139(属性转移)。

为方便起见,在事件查看器控制台中选择某些事件使用过滤器和自定义视图,以及允许您从其他服务器收集日志数据的订阅。

表1. Windows Server 2008中的Active Directory事件审核事件列表

验证凭据

IDENTIFIED消息

4774该帐户已映射到登录。

4775无法映射登录帐户。

4776尝试验证域控制器帐户的凭据。

4777无法验证域控制器帐户的凭据。

计算机帐户管理

IDENTIFIER消息

4741已创建计算机帐户。

4742计算机帐户已更改。

4743计算机帐户已被删除。

管理通讯组

IDENTIFIED消息

4744已创建本地组,并禁用安全验证。

4745已更改本地组,并禁用安全验证。

4746已将用户添加到已禁用安全验证的本地组。

4747已从禁用安全验证的本地组中删除用户。

4748删除了已禁用安全验证的本地组。

4749已创建已禁用安全验证的全局组。

4750使用禁用的安全验证更改了全局组。

4751已将用户添加到已禁用安全验证的全局组。

4752已禁用安全验证的全局组中删除了用户。

4753已删除已禁用安全验证的全局组。

4759已创建通用组,禁用安全验证。

4760已更改通用组,并禁用安全验证。

4761已将成员添加到已禁用安全验证的通用组中。

4762已禁用安全验证的通用组中已删除用户。

其他帐户管理事件

IDENTIFIED消息

4739域策略已更改。

4782访问帐户的密码哈希值。

4793调用了密码策略检查API。

安全组管理

IDENTIFIED消息

4727已创建已启用安全性的全局组。

4728已将用户添加到已启用安全性的全局组中。

4729已从启用全局安全性的组中删除用户。

4730已启用安全性的已删除全局组。

4731已创建已启用安全性的本地组。

4732已启用安全性的用户已添加到本地组。

4733已启用安全性的本地组中删除了用户。

4734已删除已启用安全性的本地组。

4735已启用安全性的本地组已更改。

4737已启用安全性的全局组已更改。

4754已创建启用通用安全性的组。

4755已启用安全性的通用组已更改。

4756已将用户添加到启用了安全性的通用组中。

4757已启用安全性的用户已从通用组中删除。

4758已删除已启用安全性的通用组。

4764组类型已更改。

用户帐户管理

IDENTIFIED消息

4720已创建用户帐户。

4722用户帐户已启用。

4723帐户密码已更改。

4724重置用户密码。

4725用户帐户已禁用。

4726用户帐户已被删除。

4738用户帐户已更改。

4740用户帐户已被锁定。

4765 SID日志已添加到帐户中。

4766无法添加帐户日志SID。

4767用户帐户已解锁。

4780已在作为Administrators组成员的帐户上安装了访问控制列表。

4781帐户名称已更改。

4794尝试设置目录服务的恢复模式。

5376 Credential Manager:已保存凭据。

5377凭据管理器:已从备份还原凭据。

其他事件

IDENTIFIER消息

1102安全日志已清除

4624成功登录

4625未成功登录

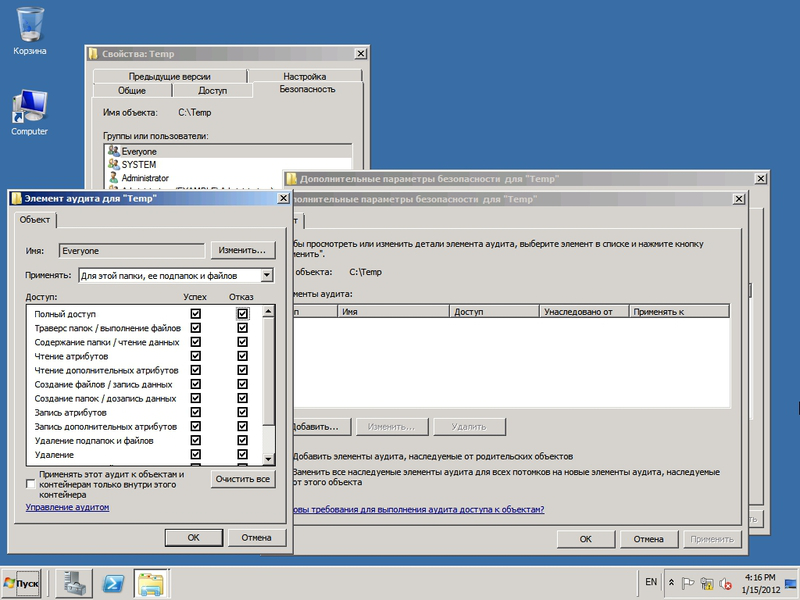

在分支机构中审核策略还会激活其他功能(请参见图1):登录/注销审核,帐户管理审核,对象访问,策略更改等。例如,我们将使用共享文件夹的示例设置对对象访问的审核。为此,请如上所述激活审核对象访问策略,然后选择文件夹并调用“文件夹属性”菜单,在该菜单中,我们转到“安全”子项并单击“高级”按钮。现在,在打开的“高级安全设置...”窗口中,转到“审核”选项卡,然后单击“更改”按钮,再单击“添加”并指明将进行审核的帐户或组。接下来,我们记录受监视的事件(执行,读取,文件创建等)和结果(成功或失败)。使用“应用”列表,我们指出审核策略的范围。我们确认这些变化。

图5.配置共享文件夹的审核

现在所有这些操作都将显示在安全日志中。

要简化使用大量对象进行审核的配置,请激活“从父对象继承参数”复选框。同时,在“继承自”字段中,将显示从中进行设置的父对象。

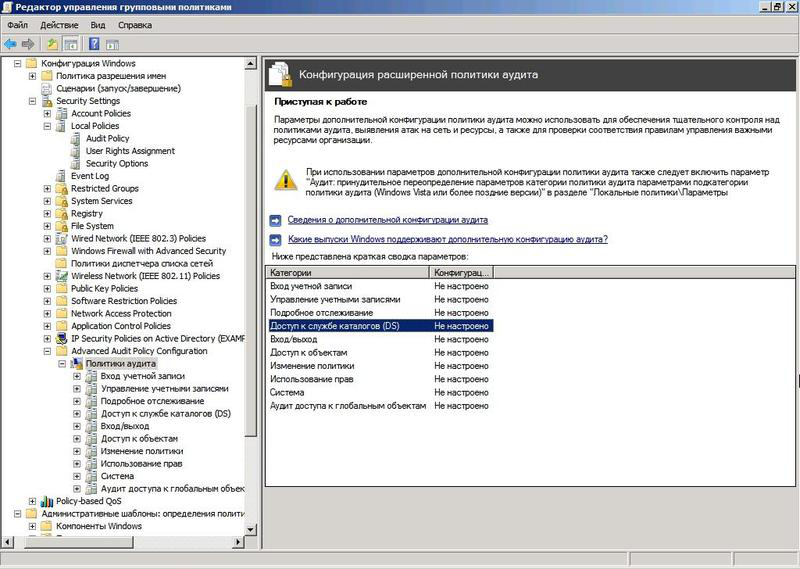

通过应用在安全设置/本地策略/高级审计策略配置中配置的粒度审核策略,可以更好地控制日志中记录的事件。共有10个子项:

- 登录帐户- 凭证验证审核,Kerberos身份验证服务,Kerberos票证操作,其他登录事件;

- 账户管理- 对应用程序组,计算机和用户帐户,安全和通讯组的管理进行审计;

- 详细跟踪- RPC和DPAPI事件,过程的创建和终止;

- 访问DS目录服务- 审计目录服务的访问,更改,复制和详细复制;

- 登录/注销- 审核帐户锁定,登录和注销,使用IPSec,网络策略服务器;

- 访问对象- 内核对象的审计,使用描述符,应用程序创建的事件,认证服务,文件系统,公共文件夹,过滤平台;

- 政策变更 - 审计政策,认证,授权,过滤平台,MPSSVC安全服务规则等的变更;

- 权利的使用- 审计各类数据的访问权限;

- 系统- 审核系统的完整性,安全状态,IPSec驱动程序和其他事件的更改和增强;

- 审计对全局对象的访问- 审计文件系统和注册表。

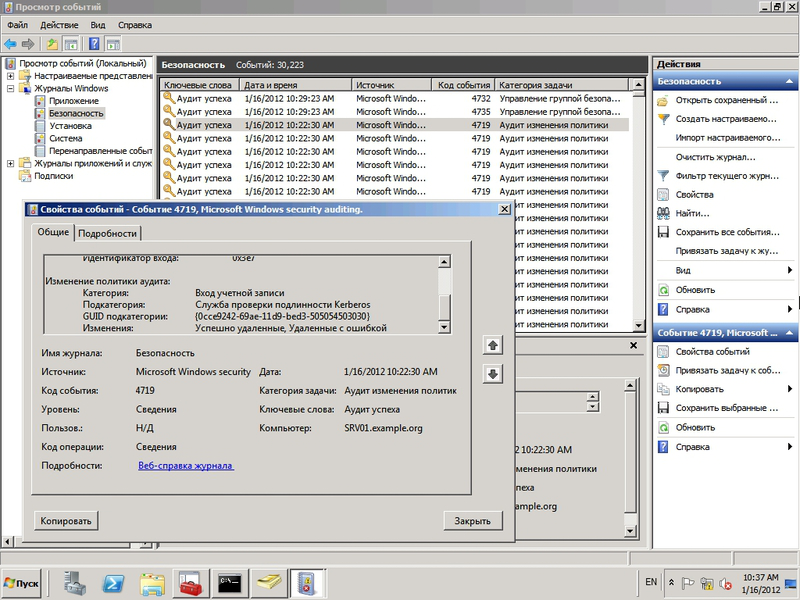

图6可用设置高级审核策略配置

激活用户帐户管理审核将允许您监控:创建,修改,删除,锁定,启用和其他帐户设置,包括密码和权限。让我们看看它在实践中是如何工作的 - 我们选择用户帐户管理子类别并激活它。auditpol的命令如下所示:事件查看器控制台中的审计系统立即显示事件编号4719更改审计设置,其中显示策略名称和新值。

> auditpol /set /subcategory:"User Account Management" /success:enable /failure:enable

> gpudate

图7通过审计系统提交策略更改

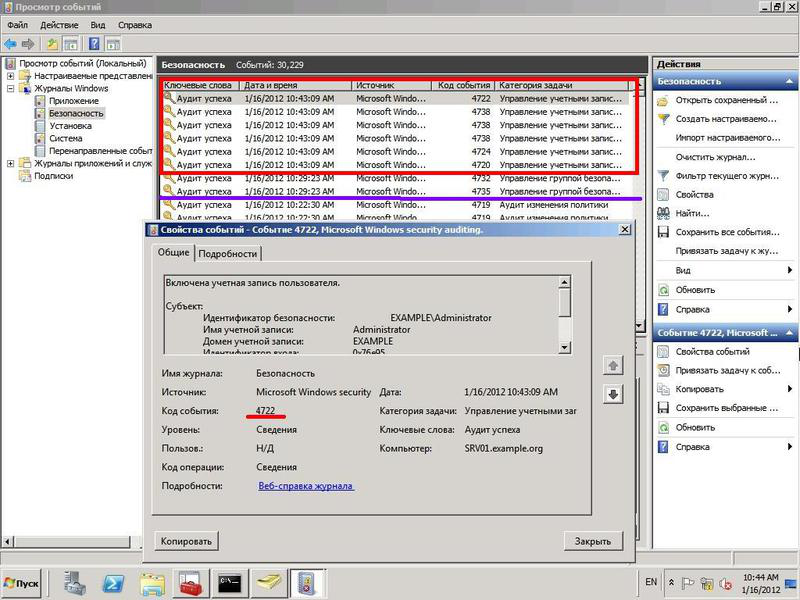

要创建事件,请打开Active Directory控制台 - 用户和计算机,并更改任何帐户的其中一个参数 - 例如,将用户添加到安全组。在事件查看器控制台中,将立即生成多个事件:编号为4732和4735的事件,显示安全组的组成发生更改,以及添加新的安全组帐户(图8中以紫色突出显示)。

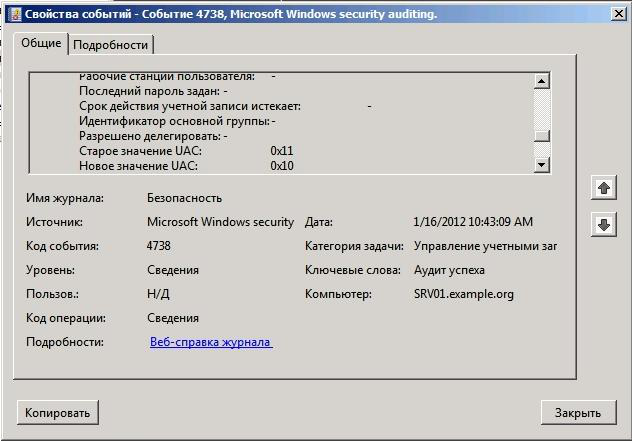

让我们创建一个新帐户 - 系统生成几个事件:4720(创建一个新帐户),4724(尝试重置帐户密码),使用代码4738的几个事件(更改帐户),最后4722(包含新帐户)。根据审计,管理员可以跟踪旧属性值和新属性值 - 例如,在创建帐户时,UAC值会更改。

图8创建新帐户时,Windows Server 2008审核系统会生成多个事件

常规审计系统的缺点

已建立的操作系统工具通常只提供基本的分析工具集。官方文档(http://technet.microsoft.com/en-us/library/dd772623(WS.10).aspx)非常类似地描述了工具本身的功能,几乎没有帮助选择需要跟踪其更改的参数。因此,该问题的解决方案完全取决于系统管理员,系统管理员必须完全理解审计的技术方面,并且取决于其准备程度,这意味着存在很高的错误概率。此外,对结果的分析,各种报告的构建依赖于他的肩膀。

为方便选择特定事件,Event Viewer控制台界面允许您创建过滤器和自定义视图。作为数据选择的参数,您可以指定:事件的日期,日志和来源,级别(严重,警告,错误等),代码,用户或计算机以及关键字。组织可能有大量用户组成团队和单元,需要亲自配置审计,但界面中未提供此功能。

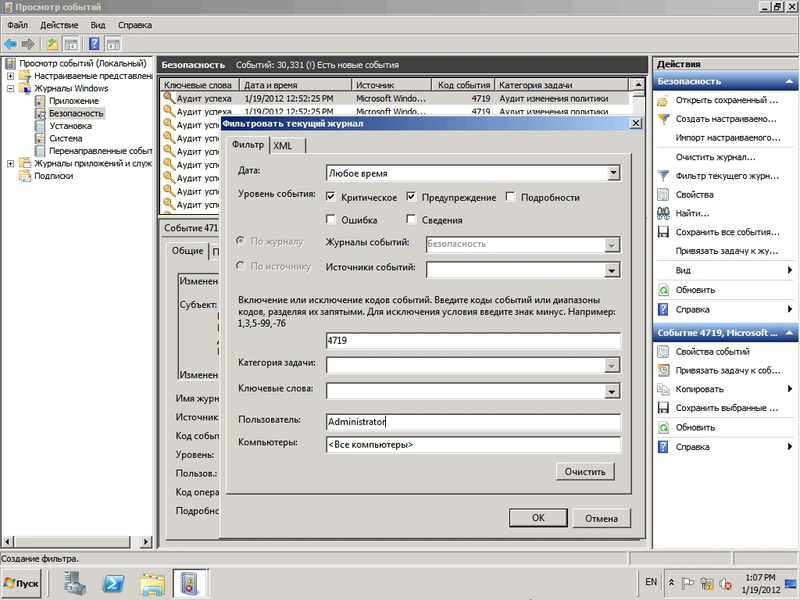

图9在事件查看器控制台中配置事件过滤器

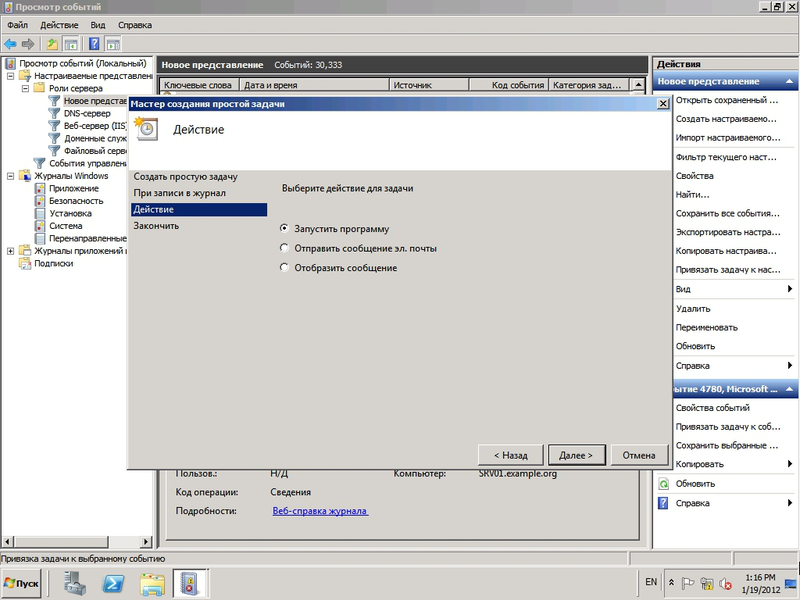

如果在自定义视图中触发规则,则可以创建任务(将任务绑定到事件菜单)):启动程序,通过电子邮件发送消息或在桌面上显示消息。

图10在事件查看器控制台中创建任务

但是,警报的实施,特别是事件的选择,完全由管理员完成。

如果需要将已更改的属性回滚到先前的值,则会手动执行此操作 - 控制台仅显示参数的值。

图11 Windows Server 2008审核系统仅返回旧属性值和新属性值,而不提供方便回滚的方法

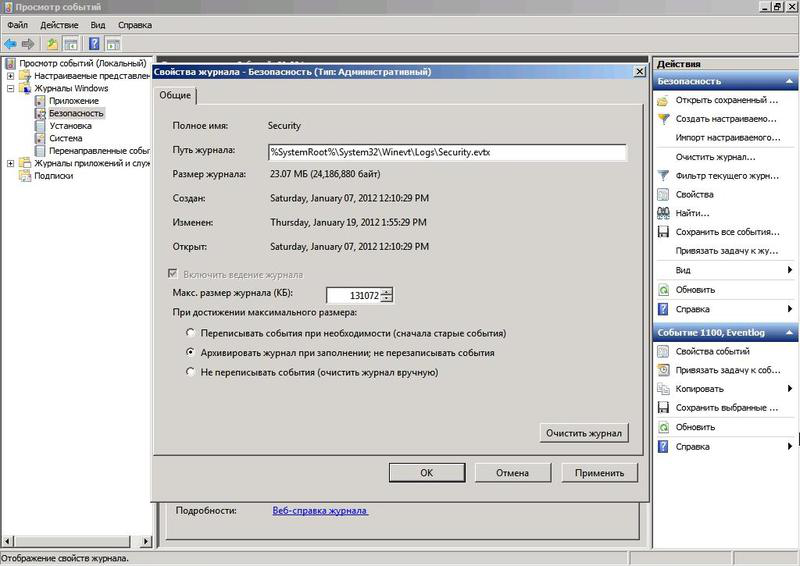

某些安全标准要求在审计过程中长期存储收集的数据(例如,SOX长达7年)。可以通过系统方式实现这一点,但这非常困难。安全日志(以及其他)的大小限制为128 MB,并且在大量事件中,数据可以在几个小时内被覆盖(即丢失)。要避免这种情况,您需要在事件查看器中调用日志属性窗口,您可以通过选中“填写时归档日志”框来增加日志大小并激活其归档。不要覆盖事件。“

图12为了不丢失旧的安全事件,你应该增加日志的大小并启用存档

但是现在有必要解决在许多档案中搜索事件的问题。

值得注意的是,常规审计系统的局限性包括有限的集团式的政策监控能力。尽管可以监视通过常规方法进行这种改变,但是改变的参数的值不是固定的。

原文作者Александр,新睿云小编整合翻译。