作者/来源:新睿云小编 发布时间:2019-08-13

虚拟专用网络(Virtual Private Network)是通过互联网,采用IPsec加密技术,实现用户本地数据中心、用户办公网络与新睿云VPC之间安全可靠的连接,使用便捷灵活,即开即用,打造可伸缩的混合云环境。接下来为大家介绍下VPN的两个功能: 点对点VPN(Site-to-Site VPN)与远程接入VPN(Remote Access VPN)。

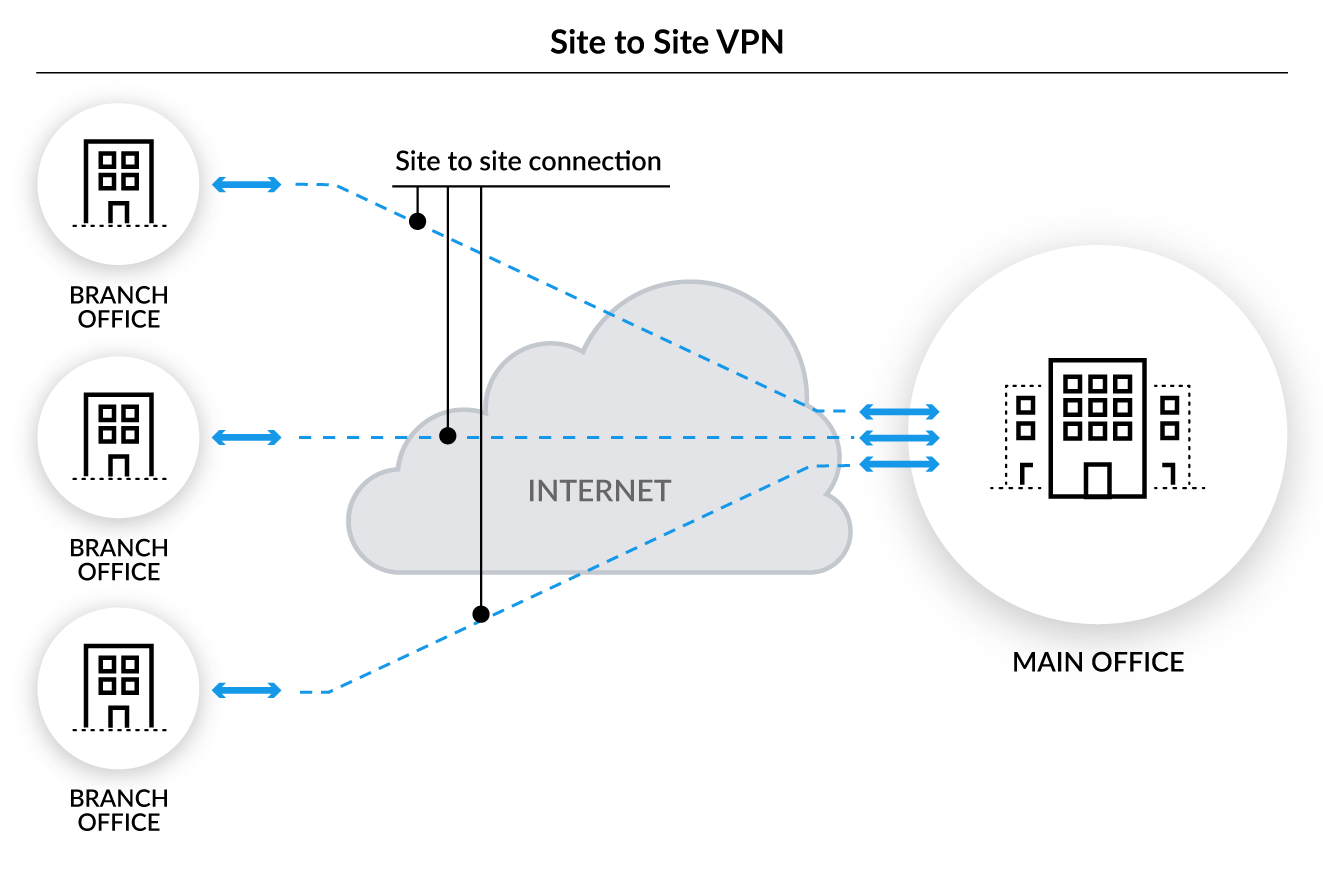

什么是Site-to-site VPN?

Site-to-site VPN (site-to-site virtual private network)是两个或多个网络之间的连接,如企业网络和分支机构网络。许多组织使用Site-to-site VPN来利用用于私有流量的internet连接,作为使用私有MPLS电路的替代方案。Site-to-site VPN经常被在不同地理位置有多个办事处的公司使用,这些公司需要持续访问和使用公司网络。通过site-to-site VPN,公司可以安全地将其公司网络与远程办公室连接起来,作为一个单独的网络进行通信和共享资源。

图1:site-to-site VPN的示例

传统上,公司使用站点到站点VPN以hub-and-spoke拓扑连接公司网络和远程分支机构。这种方法适用于公司拥有内部数据中心、高度敏感的应用程序或最小带宽需求的情况。然而,现在大多数公司已经将他们的应用程序和数据转移到云上,并且拥有大量的移动工作人员,当用户可以直接访问云时,必须通过内部数据中心访问云不再有意义。

因此,公司需要建立能够访问云或数据中心应用程序的网络拓扑。这促使各组织建立不依赖于将所有流量都带回总部的网络架构。

什么是远程接入VPN?

企业使用远程接入VPN在他们的网络和远程工作人员使用的设备之间建立安全连接。一旦连接上,员工就可以访问网络上的资源,就像他们的设备在办公室里是物理连接的一样。

远程接入VPN的工作原理是在员工的设备和公司网络之间建立一条虚拟隧道。这条隧道通过公共互联网,但通过它来回发送的数据受到加密和安全协议的保护,以帮助保持其私密性和安全性。

这种类型的VPN的两个主要组件是网络访问服务器(通常称为NAS,但不要与网络附加存储相混淆)和VPN客户端软件。

网络访问服务器可以是专用服务器,也可以是运行在共享服务器上的软件应用程序。为了使用远程接入VPN,用户通过internet连接到NAS。为了登录到VPN, NAS要求用户提供有效的凭证。为了对这些凭据进行身份验证,NAS使用自己的身份验证过程或在网络上运行的独立身份验证服务器。

用户还需要在设备上安装客户端软件,建立并维护与VPN的连接。今天,大多数操作系统都内置了可以连接到远程访问VPN的软件,尽管有些VPN服务可能要求用户安装特定的应用程序。客户机软件设置到NAS的隧道连接,并管理确保连接安全所需的加密。

远程访问VPN如何对我和我的业务有用?

使用远程访问VPN为企业提供了一些优势。不过,最重要的好处是数据安全性。当一个不在现场的员工通过VPN发送数据时,数据是加密的,所以即使黑客能够拦截数据,他们也无法使用它。如果员工在出差时使用公共Wi-Fi访问公司网络,这一点尤其重要,因为通过这些网络发送的流量通常是不加密的。

远程接入VPN的另一个优点是,它们为公司提供了一种负担得起的方式,以保护异地员工发送的数据。建立远程访问VPN所需的初始投资很少,而且随着公司的成长,它们可以很容易地进行扩展,尤其是使用VPN服务提供商时。

由于远程接入VPN价格低廉且安全,企业可以让员工在家或在旅行时工作,从而感到更舒适。那些可以在自己想要的时间和地点工作的员工往往会更快乐,也更有效率。

点到点VPN vs远程接入VPN

Site-to-site VPN和远程接入VPN听起来很相似,但它们的用途完全不同。

l Site-to-site VPN是一种永久连接,设计成办公室(即“站点”)之间的加密链接。这通常被设置为网络设备之间的IPsec网络连接。site-to-site VPN允许拥有多个位置的公司通过加密的VPN通道共享一个位置的资源,从而更有效地使用其资源。例如,一个外地办事处可以直接连接到公司的总部,以允许员工访问那里的资源,反之亦然。

l 远程接入VPN是用户与总部之间的临时连接,通常用于访问数据中心的各种应用。此连接可以使用IPsec,但通常也可以使用SSL VPN在用户的端点和VPN网关之间建立连接。远程接入VPN使用公共internet为远程用户提供对公司网络的安全访问。然后,主网关要求每个设备验证用户的身份以加入。

您的公司是否决定选择远程接入VPN或站点到站点VPN取决于您有多少办公室,当然您也可以同时使用这两种类型的VPN。