作者/来源:新睿云小编 发布时间:2019-06-27

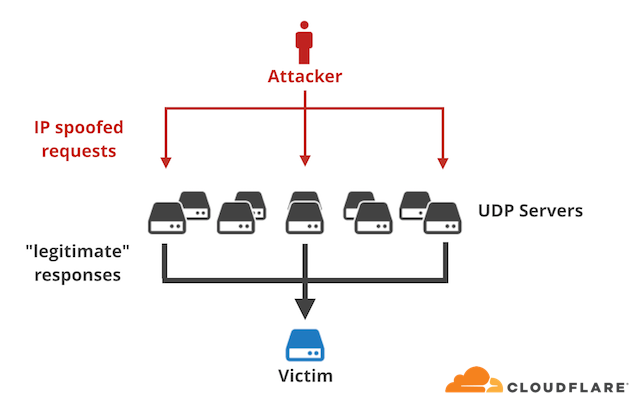

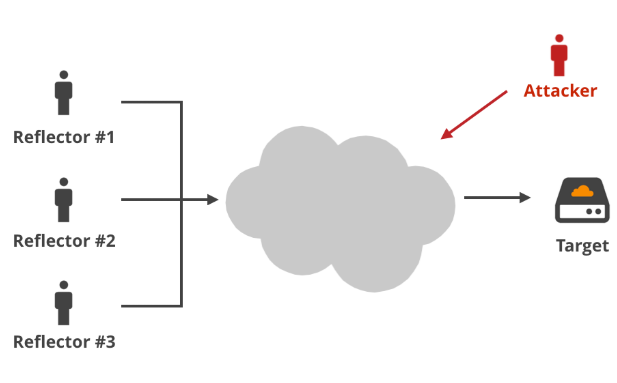

DDoS对于端口的所有放大攻击背后的一般思路都是一样的。支持IP欺骗的攻击者将伪造的请求发送到易受攻击的UDP服务器。UDP服务器,不知道请求是伪造的,礼貌地准备响应。当成千上万的响应被传递给毫无疑问的目标主机时,问题就发生了,压倒了它的资源 - 最典型的是网络本身。

放大攻击是有效的,因为响应数据包通常比请求数据包大得多。精心准备的技术允许具有有限IP欺骗容量(例如1Gbps)的攻击者发起非常大的攻击(达到100s Gbps)“放大”攻击者的带宽。

Memcrashed

模糊的放大攻击一直在发生。我们经常看到“chargen”或“使命召唤”数据包袭击我们的服务器。

虽然发现了一种新的扩增载体,但很少发生扩增。这个新的memcached UDP DDoS肯定属于这一类。

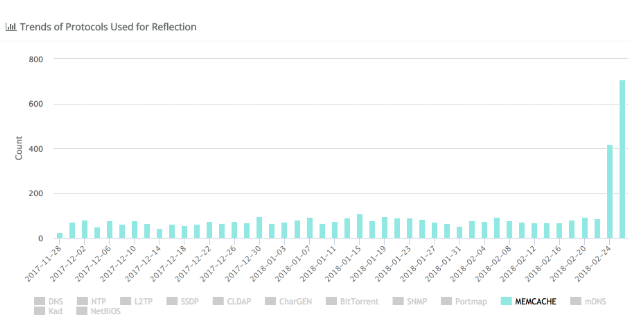

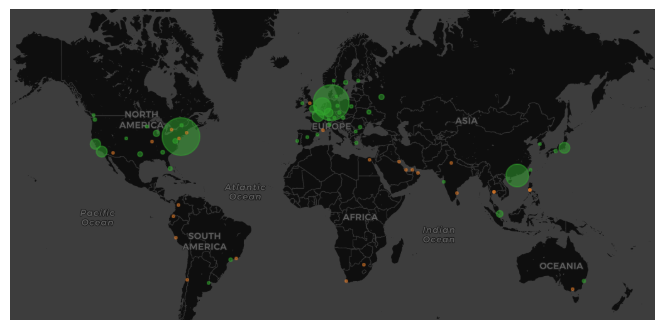

Qihoo 360的DDosMon监控放大攻击向量,此图表显示最近的memcached / 11211攻击:

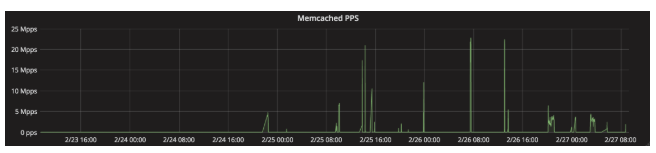

memcached攻击的数量相对平缓,直到几天前它才开始飙升。我们的图表也证实了这一点,这里是过去四天每秒数据包的攻击:

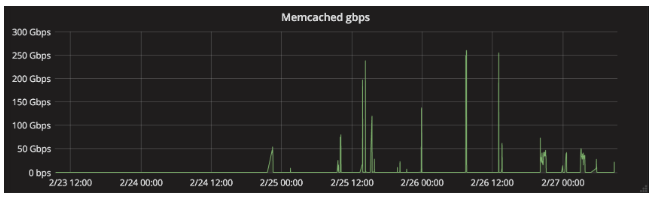

虽然每秒数据包的数量并不令人印象深刻,但生成的带宽为:

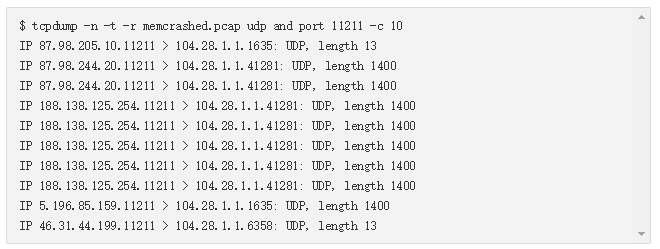

在峰值时,我们已经看到260Gbps的入站UDP memcached流量。这对于新的扩增载体来说是巨大的。但数字不是谎言。这是可能的,因为所有反射的数据包都非常大。这是它在tcpdump中的样子:

大多数数据包的大小为1400字节。算数23Mpps x 1400字节可以提供257Gbps的带宽。

Memcached做UDP?

我很惊讶地发现memcached做了UDP,但是你去了!该协议规范表明,它是一个用于放大有史以来最好的协议!有绝对的零检查和数据WILL传送到客户端,以惊人的速度!此外,请求可能很小,响应也很大(最多1MB)。

发起这样的攻击很容易。首先,攻击者在暴露的memcached服务器上植入大量有效负载。然后,攻击者利用目标源IP欺骗“获取”请求消息。

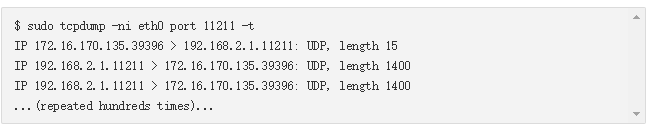

使用Tcpdump进行综合运行显示流量:

15个字节的请求触发了134KB的响应。这是10,000倍的放大系数!实际上,我们在750kB响应中看到了一个15字节的请求结果(放大率为51,200倍)。

脆弱的memcached服务器遍布全球,北美和欧洲的服务器集中度更高。这是我们在120多个存在点中看到的源IP的地图:

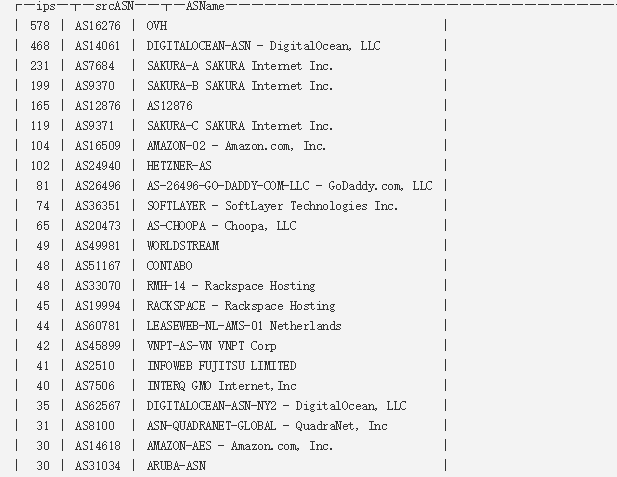

有趣的是,我们在EWR,HAM和HKG的数据中心看到了不成比例的大量攻击性IP。这是因为大多数易受攻击的服务器都位于主要的托管服务提供商中。我们看到的IP的AS号码:

我们见过的大多数memcached服务器来自AS16276 - OVH,AS14061 - Digital Ocean和AS7684 - Sakura。

总共我们只看到了5,729个memcached服务器的独特源IP。我们期待在未来看到更大的攻击,因为Shodan报告了88,000个开放的memcached服务器:

Memcached用户

如果您使用的是memcached,请在不使用时禁用UDP支持。在memcached启动时,您可以指定--listen 127.0.0.1仅侦听localhost并-U 0完全禁用UDP。默认情况下,memcached侦听INADDR_ANY并以UDP支持ENABLED运行。文档:

https://github.com/memcached/memcached/wiki/ConfiguringServer#udp

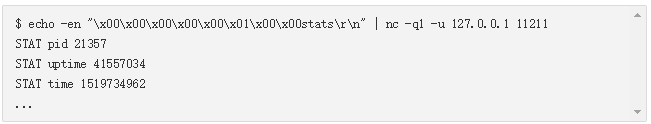

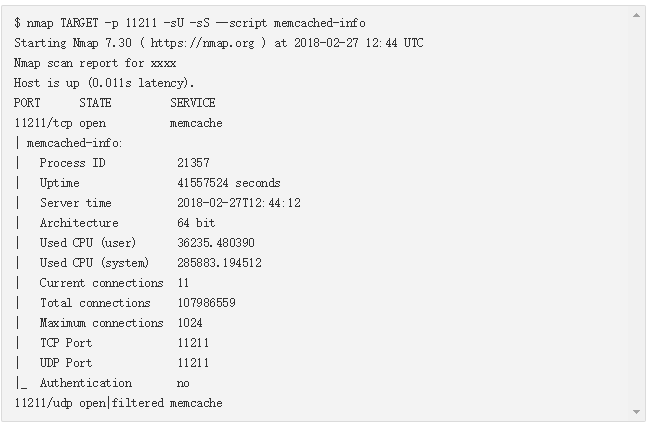

您可以通过运行来轻松测试服务器是否易受攻击:

如果您看到非空响应(如上所示),则您的服务器容易受到攻击。

系统管理员

请确保您的memcached服务器是从互联网上防火墙!要测试是否可以使用UDP访问它,我建议使用nc上面的示例来验证TCP是否已关闭运行nmap:

互联网服务提供商

为了在将来击败此类攻击,我们需要修复易受攻击的协议以及IP欺骗。只要在互联网上允许IP欺骗,我们就会陷入困境。

通过跟踪这些攻击背后的人来帮助我们。我们必须知道谁没有有问题的memcached服务器,但是谁首先发送了查询。没有你的帮助,我们不能这样做!

开发商

请停止使用UDP。如果必须,请不要默认启用它。如果您不知道放大攻击是什么,特此禁止您用SOCK_DGRAM编辑器输入内容。

我们已经多次走这条路了。DNS,NTP,Chargen,SSDP和现在的memcached。如果使用UDP,则必须始终以较小的数据包大小响应请求。否则你的协议将被滥用。还记得人们忘了设置防火墙。不要进行任何基于UDP的协议类型的身份验证。

本文来作者为Marek Majkowski,新睿云小编整合翻译。

投诉与建议

—您的烦恼我们已经收到—

我们会将处理结果发送至您的手机

请耐心等待